Mọi thứ bạn cần biết khi máy Mac bị nhiễm phần mềm độc hại Silver Sparrow mới (08.22.25)

Nếu bạn cho rằng máy Mac của mình an toàn trước phần mềm độc hại, hãy nghĩ lại. Các tác giả phần mềm độc hại đã trở nên thành thạo trong việc khai thác các lỗ hổng của nhiều nền tảng khác nhau, bao gồm cả macOS. Điều này thể hiện rõ trong các lần lây nhiễm phần mềm độc hại trước đây nhắm mục tiêu vào máy Mac, bao gồm phần mềm độc hại Shlayer và phần mềm độc hại Kết quả hàng đầu.

Phần mềm độc hại macOS Silver Sparrow là gì?Gần đây, các nhà nghiên cứu bảo mật của Red Canary, Malwarebytes và VMware Carbon Black đã đã phát hiện ra một phần mềm độc hại macOS mới đã lây nhiễm hơn 40.000 máy Mac trên toàn cầu. Mối đe dọa mới này được đặt tên là Silver Sparrow. Theo Malwarebytes, phần mềm độc hại này đã lây lan trên 153 quốc gia, trong đó Hoa Kỳ, Vương quốc Anh, Canada, Pháp và Đức có mật độ cao nhất. Không rõ có bao nhiêu trong số 40.000 máy Mac này là máy Mac M1 và chúng tôi không biết chính xác việc phân phối trông như thế nào.

Các nhà nghiên cứu đã lưu ý rằng mặc dù Silver Sparrow gây ra một mối đe dọa hợp lý nghiêm trọng đối với thiết bị bị nhiễm, nhưng nó không có hành vi độc hại nào thường xảy ra từ phần mềm quảng cáo macOS phổ biến. Điều này làm cho phần mềm độc hại trở nên khó hiểu hơn vì các chuyên gia bảo mật không biết phần mềm độc hại được thiết kế để làm gì.

Tuy nhiên, các nhà nghiên cứu nhận thấy rằng phần mềm độc hại vẫn sẵn sàng cung cấp một phần mềm độc hại bất cứ lúc nào. Sau khi điều tra, chủng phần mềm độc hại Silver Sparrow macOS chưa bao giờ phân phối tải trọng độc hại trên các thiết bị bị nhiễm, nhưng họ đã cảnh báo những người dùng Mac bị ảnh hưởng rằng nó vẫn tiềm ẩn những rủi ro đáng kể bất chấp hành vi không hoạt động.

Mặc dù các nhà nghiên cứu không quan sát thấy Silver Sparrow cung cấp thêm tải trọng độc hại, nhưng khả năng tương thích với chip M1, phạm vi tiếp cận toàn cầu, tỷ lệ lây nhiễm cao và khả năng hoạt động thuần thục khiến Silver Sparrow trở thành một mối đe dọa nghiêm trọng. Các chuyên gia bảo mật cũng phát hiện ra rằng phần mềm độc hại Mac tương thích với cả bộ vi xử lý Intel và Apple Silicon.

Dưới đây là lịch trình sơ bộ về sự phát triển của phần mềm độc hại Silver Sparrow:

- Tháng 8 Ngày 18 tháng 8 năm 2020: Phần mềm độc hại phiên bản 1 (phiên bản không phải M1) miền gọi lại api.mobiletraits [.] Com được tạo

- Ngày 31 tháng 8 năm 2020: Phần mềm độc hại phiên bản 1 (phiên bản không phải M1) được gửi tới VirusTotal

- Ngày 2 tháng 9 năm 2020: tệp version.json được nhìn thấy trong quá trình thực thi phần mềm độc hại phiên bản 2 được gửi tới VirusTotal

- Ngày 5 tháng 12 năm 2020: Miền gọi lại phần mềm độc hại phiên bản 2 (phiên bản M1) được tạo api.specialattributes [.] com được tạo

- Ngày 22 tháng 1 năm 2021: Tệp PKG phiên bản 2 (chứa tệp nhị phân M1) được gửi tới VirusTotal

- Ngày 26 tháng 1 năm 2021: Red Canary phát hiện phần mềm độc hại Silver Sparrow phiên bản 1

- Ngày 9 tháng 2 năm 2021: Red Canary phát hiện phần mềm độc hại Silver Sparrow phiên bản 2 (phiên bản M1)

Công ty bảo mật Red Canary đã phát hiện ra phần mềm độc hại mới, nhắm mục tiêu vào các máy Mac được trang bị bộ vi xử lý M1 mới. Phần mềm độc hại có tên Silver Sparrow và sử dụng API Javascript của trình cài đặt macOS để thực thi các lệnh. Dưới đây là những điều bạn cần biết.

Không ai biết chắc. Khi trên máy Mac Silver Sparrow kết nối với máy chủ mỗi giờ một lần. Các nhà nghiên cứu bảo mật lo ngại rằng nó có thể chuẩn bị cho một cuộc tấn công lớn.

Công ty bảo mật Red Canary tin rằng, mặc dù Silver Sparrow hiện vẫn chưa phân phối một tải trọng độc hại, nó có thể gây ra một mối đe dọa khá nghiêm trọng.

Phần mềm độc hại trở nên đáng chú ý vì nó chạy trên chip M1 của Apple. Điều đó không nhất thiết chỉ ra rằng bọn tội phạm đang nhắm mục tiêu cụ thể đến máy Mac M1, thay vào đó, nó cho thấy rằng cả máy Mac M1 và máy Mac Intel đều có thể bị nhiễm.

Điều được biết là các máy tính bị nhiễm bệnh liên hệ với máy chủ mỗi giờ một lần , vì vậy đây có thể là một số hình thức chuẩn bị cho một cuộc tấn công lớn.

Phần mềm độc hại sử dụng API Javascript của Trình cài đặt Mac OS để thực thi các lệnh.

Cho đến nay, công ty bảo mật vẫn không thể xác định cách các lệnh dẫn đến bất cứ điều gì xa hơn, và do đó vẫn chưa biết Silver Sparrow gây ra mối đe dọa ở mức độ nào. Tuy nhiên, công ty bảo mật tin rằng phần mềm độc hại này là nghiêm trọng.

Về phía Apple, công ty đã thu hồi chứng chỉ được sử dụng để ký gói liên quan đến phần mềm độc hại Silver Sparrow.

Bất chấp dịch vụ công chứng của Apple, các nhà phát triển phần mềm độc hại macOS đã nhắm mục tiêu thành công các sản phẩm của Apple, bao gồm cả những sản phẩm sử dụng chip ARM mới nhất như MacBook Pro, MacBook Air và Mac Mini.

Apple tuyên bố có “ngành- có cơ chế bảo vệ người dùng hàng đầu nhưng mối đe dọa phần mềm độc hại vẫn tiếp tục xuất hiện.

Thật vậy, có vẻ như các tác nhân đe dọa đã đi trước cuộc chơi, nhắm mục tiêu vào các chip M1 trong giai đoạn sơ khai. Điều này xảy ra bất chấp việc nhiều nhà phát triển hợp pháp chưa chuyển ứng dụng của họ sang nền tảng mới.

Phần mềm độc hại macOS Silver Sparrow cung cấp các tệp nhị phân cho Intel và ARM, sử dụng AWS và Akamai CDN

Các nhà nghiên cứu giải thích Silver Các hoạt động của Sparrow trong bài đăng trên blog “Clipping Silver Sparrow's: Thoát khỏi phần mềm độc hại macOS trước khi nó cất cánh”.

Phần mềm độc hại mới tồn tại ở hai tệp nhị phân, định dạng Mach-object nhắm mục tiêu bộ xử lý Intel x86_64 và Mach-O nhị phân được thiết kế cho máy Mac M1.

Phần mềm độc hại macOS được cài đặt thông qua các gói trình cài đặt của Apple có tên “update.pkg” hoặc “updater.pkg.”

Các tệp lưu trữ bao gồm mã JavaScript chạy trước khi thực thi tập lệnh cài đặt, nhắc người dùng cho phép chương trình “xác định xem phần mềm có thể được cài đặt hay không.”

Nếu người dùng chấp nhận, mã JavaScript sẽ cài đặt một tập lệnh có tên verx.sh. Việc hủy bỏ quá trình cài đặt tại thời điểm này là vô ích vì hệ thống đã bị nhiễm virus, theo Malwarebytes.

Sau khi được cài đặt, tập lệnh liên hệ với máy chủ lệnh và điều khiển mỗi giờ, kiểm tra các lệnh hoặc mã nhị phân để thực thi. / p>

Trung tâm chỉ huy và kiểm soát chạy trên cơ sở hạ tầng mạng phân phối nội dung Amazon Web Services (AWS) và Akamai (CDN). Các nhà nghiên cứu cho biết việc sử dụng cơ sở hạ tầng đám mây khiến việc chặn vi-rút trở nên khó khăn hơn.

Đáng ngạc nhiên là các nhà nghiên cứu không phát hiện ra việc triển khai trọng tải cuối cùng, do đó, mục tiêu cuối cùng của phần mềm độc hại là một bí ẩn.

Họ lưu ý rằng có lẽ phần mềm độc hại đang đợi các điều kiện nhất định được đáp ứng. Tương tự, nó có thể phát hiện bị các nhà nghiên cứu bảo mật theo dõi, do đó tránh triển khai tải trọng độc hại.

Khi được thực thi, mã nhị phân Intel x86_64 in “Hello World” trong khi mã nhị phân Mach-O hiển thị “Bạn đã làm được ! ”

Các nhà nghiên cứu đặt tên cho chúng là“ mã nhị phân người ngoài cuộc ”vì chúng không biểu hiện bất kỳ hành vi độc hại nào. Ngoài ra, phần mềm độc hại macOS có cơ chế tự xóa, tăng thêm khả năng tàng hình.

Tuy nhiên, họ lưu ý rằng tính năng tự xóa chưa bao giờ được sử dụng trên bất kỳ thiết bị nào bị nhiễm. Phần mềm độc hại cũng tìm kiếm URL img mà nó được tải xuống sau khi cài đặt. Họ lập luận rằng các nhà phát triển phần mềm độc hại muốn theo dõi kênh phân phối nào là hiệu quả nhất.

Các nhà nghiên cứu không thể tìm ra cách phần mềm độc hại được phân phối nhưng các kênh phân phối có thể bao gồm các bản cập nhật flash giả, phần mềm vi phạm bản quyền, quảng cáo độc hại hoặc ứng dụng hợp pháp.

Tội phạm mạng xác định các quy tắc tấn công của chúng và đó là tùy thuộc vào chúng tôi để bảo vệ chống lại chiến thuật của họ, ngay cả khi những chiến thuật đó không hoàn toàn rõ ràng. Đó là tình huống xảy ra với Silver Sparrow, phần mềm độc hại mới được xác định nhắm mục tiêu vào macOS. Hiện tại, nó dường như không có tác dụng quá khủng khiếp, nhưng nó có thể cung cấp thông tin chi tiết về các chiến thuật mà chúng ta nên phòng thủ.

Thông số kỹ thuật của Phần mềm độc hại Silver Sparrow

Theo điều tra của các nhà nghiên cứu, có hai phiên bản của phần mềm độc hại Silver Sparrow, được gọi là “phiên bản 1” và “phiên bản 2”.

Phần mềm độc hại phiên bản 1

- Tên tệp: updater.pkg (gói trình cài đặt cho v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Phiên bản phần mềm độc hại 2

- Tên tệp: update .pkg (gói trình cài đặt cho v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Ngoài thay đổi về URL tải xuống và nhận xét tập lệnh, hai phiên bản phần mềm độc hại chỉ có một điểm khác biệt chính. Phiên bản đầu tiên chỉ bao gồm tệp nhị phân Mach-O được biên dịch cho kiến trúc Intel x86_64 trong khi phiên bản thứ hai bao gồm tệp nhị phân Mach-O được biên dịch cho cả kiến trúc Intel x86_64 và M1 ARM64. Điều này rất quan trọng vì kiến trúc M1 ARM64 là mới và có rất ít mối đe dọa được phát hiện đối với nền tảng mới.

Các tệp nhị phân được biên dịch Mach-O dường như không hoạt động gì nên chúng được gọi là “người ngoài cuộc nhị phân. ”

Silver Sparrow được phân phối như thế nào?Dựa trên các báo cáo, rất nhiều mối đe dọa macOS được phát tán thông qua các quảng cáo độc hại dưới dạng các trình cài đặt độc lập, khép kín ở dạng PKG hoặc DMG, giả mạo là một ứng dụng hợp pháp — chẳng hạn như Adobe Flash Player — hoặc dưới dạng các bản cập nhật. Tuy nhiên, trong trường hợp này, những kẻ tấn công đã phân phối phần mềm độc hại trong hai gói riêng biệt: updater.pkg và update.pkg. Cả hai phiên bản đều sử dụng các kỹ thuật giống nhau để thực thi, chỉ khác nhau ở cách biên dịch nhị phân bên ngoài.

Một điều độc đáo về Silver Sparrow là các gói trình cài đặt của nó sử dụng API JavaScript của trình cài đặt macOS để thực thi các lệnh đáng ngờ. Mặc dù một số phần mềm hợp pháp cũng đang làm điều này, nhưng đây là lần đầu tiên điều này được thực hiện bởi phần mềm độc hại. Đây là một sai lệch so với hành vi mà chúng ta thường quan sát thấy trong các trình cài đặt macOS độc hại, thường sử dụng các tập lệnh cài đặt trước hoặc sau khi cài đặt để thực thi lệnh. Trong các trường hợp cài đặt trước và sau khi cài đặt, quá trình cài đặt tạo ra một mẫu đo từ xa cụ thể trông giống như sau:

- Quy trình chính: package_script_service

- Quy trình: bash, zsh, sh, Python, hoặc một trình thông dịch khác

- Dòng lệnh: chứa cài đặt trước hoặc cài đặt sau

Mẫu đo từ xa này không phải là một chỉ báo có độ độc hại đặc biệt cao bởi vì ngay cả phần mềm hợp pháp cũng sử dụng các tập lệnh, nhưng nó xác định một cách đáng tin cậy những người cài đặt bằng cách sử dụng các tập lệnh cài đặt trước và sau cài đặt nói chung. Silver Sparrow khác với những gì chúng ta mong đợi thấy từ trình cài đặt macOS độc hại bằng cách bao gồm các lệnh JavaScript trong tệp XML định nghĩa phân phối của tệp gói. Điều này tạo ra một mẫu đo từ xa khác:

- Quy trình chính: Trình cài đặt

- Quy trình: bash

Giống như các tập lệnh cài đặt trước và sau khi cài đặt, mẫu đo từ xa này không đủ để tự xác định hành vi độc hại. Các tập lệnh cài đặt trước và sau khi cài đặt bao gồm các đối số dòng lệnh cung cấp manh mối về những gì đang thực sự được thực thi. Mặt khác, các lệnh JavaScript độc hại chạy bằng quy trình Trình cài đặt macOS hợp pháp và cung cấp rất ít khả năng hiển thị nội dung của gói cài đặt hoặc cách gói đó sử dụng các lệnh JavaScript.

Chúng tôi biết rằng phần mềm độc hại đã được cài đặt thông qua gói trình cài đặt của Apple (tệp .pkg) có tên update.pkg hoặc updater.pkg. Tuy nhiên, chúng tôi không biết cách các tệp này được gửi đến người dùng.

Các tệp .pkg này bao gồm mã JavaScript, theo cách mã sẽ chạy ngay từ đầu, trước khi quá trình cài đặt thực sự bắt đầu . Sau đó, người dùng sẽ được hỏi xem họ có muốn cho phép một chương trình chạy hay không “để xác định xem phần mềm có thể được cài đặt hay không.”

Trình cài đặt của Silver Sparrow nói với người dùng:

“Gói này sẽ chạy một chương trình để xác định xem phần mềm có thể được cài đặt hay không.”

Điều này có nghĩa là, nếu bạn nhấp vào Tiếp tục, nhưng sau đó hãy suy nghĩ kỹ hơn và thoát khỏi trình cài đặt, nó sẽ là quá muộn. Bạn đã bị nhiễm.

Một dấu hiệu khác của hoạt động độc hại là quá trình PlistBuddy tạo LaunchAgent trên máy Mac của bạn.

LaunchAgents cung cấp một cách để hướng dẫn khởi chạy MacOS, hệ thống khởi chạy macOS, để thực hiện các nhiệm vụ theo định kỳ hoặc tự động. Chúng có thể được viết bởi bất kỳ người dùng nào trên điểm cuối, nhưng chúng thường cũng sẽ thực thi với tư cách là người dùng viết chúng.

Có nhiều cách để tạo danh sách tài sản (danh sách) trên macOS và đôi khi tin tặc sử dụng các phương pháp khác nhau để đạt được nhu cầu của họ. Một trong những cách như vậy là thông qua PlistBuddy, một công cụ tích hợp cho phép bạn tạo các danh sách thuộc tính khác nhau trên một điểm cuối, bao gồm cả LaunchAgents. Đôi khi tin tặc chuyển sang PlistBuddy để thiết lập tính bền bỉ và làm như vậy cho phép người bảo vệ dễ dàng kiểm tra nội dung của LaunchAgent bằng EDR vì tất cả các thuộc tính của tệp được hiển thị trên dòng lệnh trước khi viết.

Trong Silver Sparrow's trường hợp, đây là các lệnh viết nội dung của plist:

- PlistBuddy -c “Thêm: Chuỗi nhãn init_verx” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Thêm: RunAtLoad bool true” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Thêm: StartInterval integer 3600” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Thêm: mảng ProgramArguments” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Thêm: ProgramArguments: 0 string '/ bin / sh'” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Thêm: ProgramArguments: 1 string -c” ~ /Library/Launchagents/init_verx.plist

XML LaunchAgent Plist sẽ giống như sau:

Nhãn

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh ”[dấu thời gian] [dữ liệu từ plist đã tải xuống]Silver Sparrow cũng bao gồm kiểm tra tệp để xóa tất cả các cơ chế và tập lệnh duy trì bằng cách kiểm tra sự hiện diện của ~ / Library /._ insu trên đĩa. Nếu tệp có mặt, Silver Sparrow sẽ xóa tất cả các thành phần của nó khỏi điểm cuối. Các mã băm được báo cáo từ Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) chỉ ra rằng tệp ._insu trống.

nếu [-f ~ / Library /._ insu]

thì

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

khởi chạyctl remove init_verxKhi kết thúc quá trình cài đặt, Silver Sparrow thực thi hai lệnh khám phá để xây dựng dữ liệu cho một yêu cầu HTTP POST cuộn tròn cho biết rằng quá trình cài đặt đã xảy ra. Một truy xuất UUID của hệ thống để báo cáo và thứ hai tìm URL được sử dụng để tải xuống tệp gói gốc.

Bằng cách thực hiện truy vấn sqlite3, phần mềm độc hại tìm thấy URL gốc mà PKG đã tải xuống, khiến tội phạm mạng ý tưởng về các kênh phân phối thành công. Chúng tôi thường thấy loại hoạt động này với phần mềm quảng cáo độc hại trên macOS: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'chọn LSQuarantineDataURLString từ LSQuarantineEvent trong đó LSQuarantineDataURLString như “[redacted]” theo lệnh của LSQuarantineTime > Cách xóa phần mềm độc hại Silver Sparrow khỏi máy Mac

Apple đã nhanh chóng thực hiện các bước để ghi đè các chứng chỉ của nhà phát triển đã cho phép cài đặt phần mềm độc hại Silver Sparrow. Do đó, không thể cài đặt thêm nữa.

Khách hàng của Apple thường được bảo vệ khỏi phần mềm độc hại vì tất cả phần mềm được tải xuống bên ngoài Mac App Store đều phải được công chứng. Trong trường hợp này, có vẻ như người viết phần mềm độc hại đã có thể lấy được chứng chỉ được sử dụng để ký gói.

Nếu không có chứng chỉ này, phần mềm độc hại không còn có thể lây nhiễm nhiều máy tính nữa.

Một cách khác để phát hiện Silver Sparrow là bằng cách tìm kiếm sự hiện diện của các chỉ số để xác nhận xem bạn đang đối phó với nhiễm trùng Silver Sparrow hay thứ gì khác:

- Tìm một quy trình có vẻ như đang thực hiện PlistBuddy kết hợp với dòng lệnh có chứa thông tin sau: LaunchAgents và RunAtLoad và true. Phân tích này giúp tìm ra nhiều họ phần mềm độc hại macOS thiết lập tính bền bỉ của LaunchAgent.

- Tìm kiếm một quy trình có vẻ là sqlite3 đang thực thi cùng với một dòng lệnh có chứa: LSQuarantine. Phân tích này giúp tìm ra nhiều họ phần mềm độc hại macOS đang thao túng hoặc tìm kiếm siêu dữ liệu cho các tệp đã tải xuống.

- Tìm một quy trình có vẻ như đang thực thi curl kết hợp với dòng lệnh chứa: s3.amazonaws.com. Phân tích này giúp tìm ra nhiều họ phần mềm độc hại macOS bằng cách sử dụng nhóm S3 để phân phối.

Sự hiện diện của các tệp này cũng cho thấy rằng thiết bị của bạn đã bị xâm phạm với phiên bản 1 hoặc phiên bản 2 của phần mềm độc hại Silver Sparrow :

- ~ / Library /._ insu (tệp trống được sử dụng để báo hiệu phần mềm độc hại tự xóa)

- /tmp/agent.sh (tập lệnh shell được thực thi để gọi lại cài đặt)

- /tmp/version.json (tệp được tải xuống từ S3 để xác định luồng thực thi)

- /tmp/version.plist (version.json được chuyển đổi thành danh sách thuộc tính)

Đối với Phiên bản Phần mềm độc hại 1:

- Tên tệp: updater.pkg (gói trình cài đặt cho v1) hoặc updater (bystander Mach-O nhị phân Intel trong gói v1)

- MD5: 30c9bc7d40454e501c358f77449071aa hoặc c668003c9c5b1689ba47a431512b03cc

- s3.amazonaws [.] com (S3 bucket hold version.json cho v1)

- ~ / Library / Application Support / agent_updater / agent.sh (v1 script thực thi mỗi giờ)

- / tmp / agent (tệp chứa trọng tải v1 cuối cùng nếu được phân phối)

- ~ / Library / Launchagents / agent.plist (cơ chế duy trì v1)

- ~ / Library / Launchagents / init_agent.plist (v1 cơ chế duy trì)

- ID nhà phát triển Saotia Seay (5834W6MYX3) - v1 chữ ký nhị phân của người ngoài cuộc đã bị Apple thu hồi

Đối với phiên bản phần mềm độc hại 2:

- > Tên tệp: update.pkg (gói trình cài đặt cho v2) hoặc tasker.app/Contents/MacOS/tasker (bystander Mach-O Intel & amp; M1 nhị phân trong v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 hoặc b370191228aff82635e39a137be47039a137be47039a li>

- s3.amazonaws [.] com (S3 bucket hold version.json cho v2)

- ~ / Thư viện / Hỗ trợ Ứng dụng / verx_updater / verx.sh (tập lệnh v2 thực thi mỗi giờ)

- / tmp / verx (tệp chứa tải trọng v2 cuối cùng nếu được phân phối)

- ~ / Library / Launchagents / verx.plist (cơ chế duy trì v2)

- ~ / Library / Launchagents / init_verx.plist (cơ chế duy trì v2)

- ID nhà phát triển Julie Willey (MSZ3ZH74RK) - V2 bystander đã bị Apple thu hồi chữ ký nhị phân

Để xóa phần mềm độc hại Silver Sparrow, bạn có thể thực hiện theo các bước sau:

1. Quét bằng phần mềm chống phần mềm độc hại.Biện pháp bảo vệ tốt nhất chống lại phần mềm độc hại trên máy tính của bạn sẽ luôn là phần mềm chống phần mềm độc hại đáng tin cậy, chẳng hạn như Outbyte AVarmor. Lý do rất đơn giản, một phần mềm chống phần mềm độc hại quét toàn bộ máy tính của bạn, xác định vị trí và loại bỏ bất kỳ chương trình đáng ngờ nào cho dù chúng được ẩn tốt đến đâu. Xóa phần mềm độc hại theo cách thủ công có thể hoạt động, nhưng luôn có khả năng bạn bỏ lỡ điều gì đó. Một chương trình chống phần mềm độc hại tốt thì không.

2. Xóa các chương trình, tệp và thư mục Silver Sparrow.

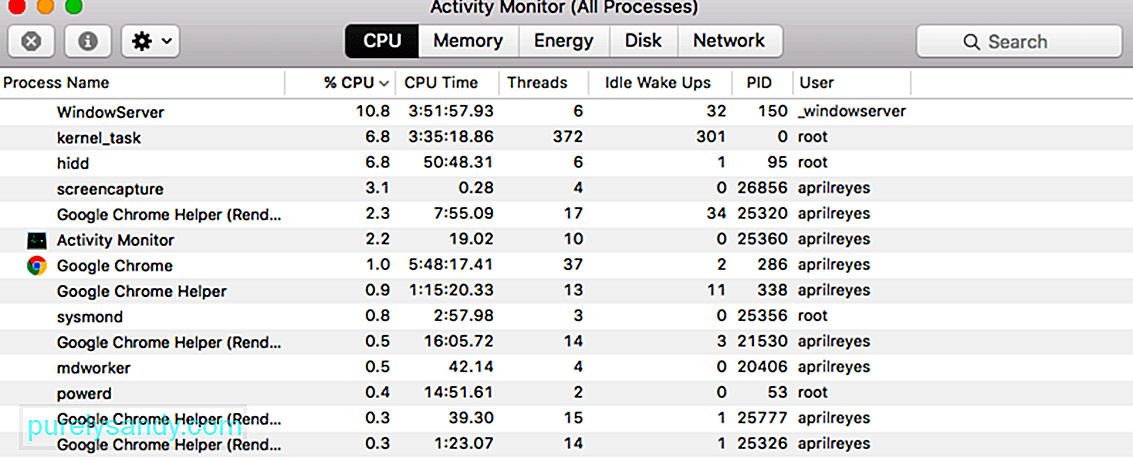

Để xóa phần mềm độc hại Silver Sparrow trên máy Mac của bạn, trước tiên hãy điều hướng đến Trình theo dõi hoạt động và loại bỏ mọi quy trình đáng ngờ. Nếu không, bạn sẽ nhận được thông báo lỗi khi cố gắng xóa nó. Để truy cập Trình theo dõi hoạt động, hãy thực hiện theo các bước sau:

- Mở Trình tìm kiếm.

- Đi tới Ứng dụng & gt; Tiện ích & gt; Giám sát hoạt động.

- Trên Trình giám sát hoạt động, hãy tìm các quy trình đang chạy. Nếu bất kỳ người nào trong số họ xuất hiện đáng ngờ hoặc không quen thuộc, hãy bỏ nó. Để xem xét kỹ hơn quy trình, bạn có thể đánh dấu nó bằng chuột và nhấp chuột phải vào nó để xem vị trí tệp.

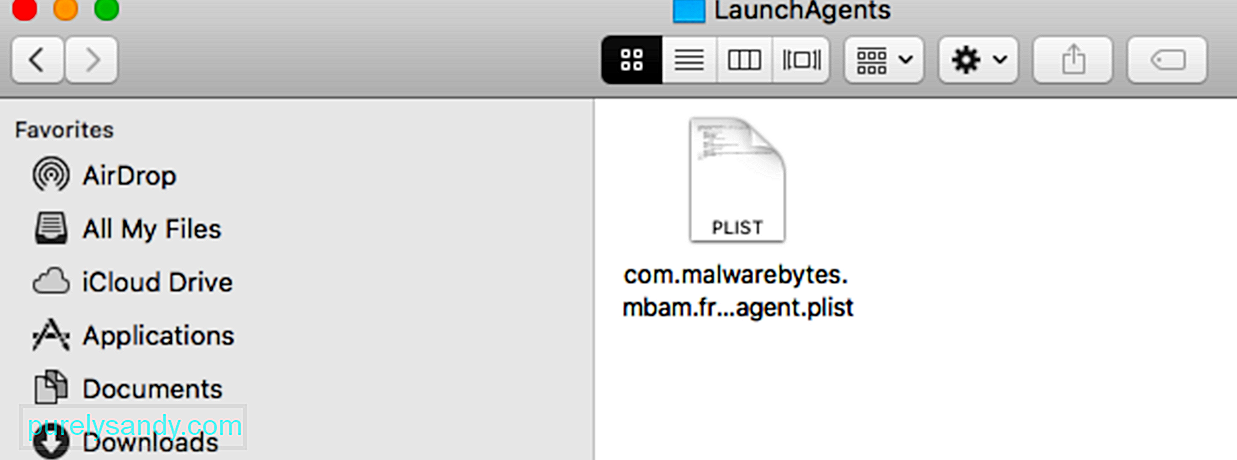

- Sử dụng tùy chọn Finder’s Go to Folder, điều hướng đến thư mục / Library / LaunchAgents. Bên trong thư mục này, hãy tìm bất kỳ tệp đáng ngờ nào được liên kết với Silver Sparrow. Ví dụ về các tệp có tính chất này bao gồm “myppes.download.plist”, “mykotlerino.ltvbit.plist” và “installmac.AppRemoval.plist”. Để giúp nhận dạng, hãy tìm các tệp có các chuỗi chung.

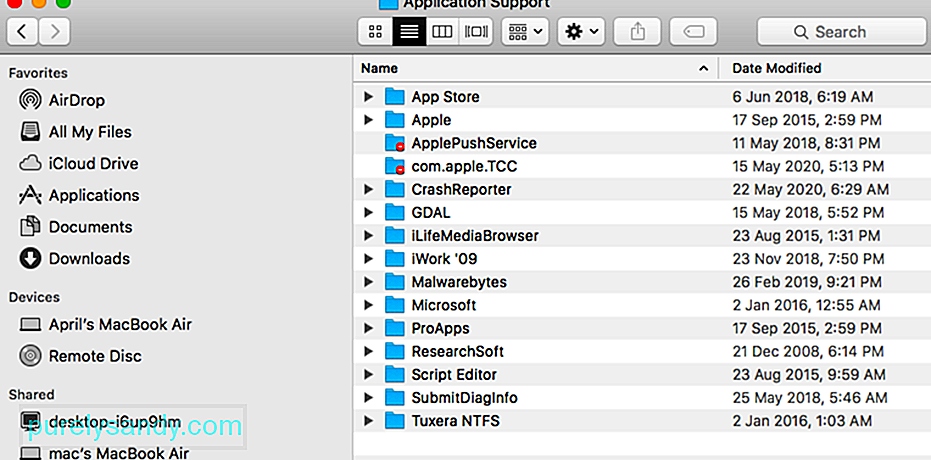

- Sử dụng Finder để điều hướng đến thư mục / Library / Application Support. Tại đây, hãy tìm các tệp đáng ngờ, đặc biệt là những tệp liên quan đến ứng dụng mà bạn đã xóa bằng ứng dụng Ứng dụng. Loại bỏ những thứ này sẽ ngăn Silver Sparrow tái xuất hiện trong tương lai.

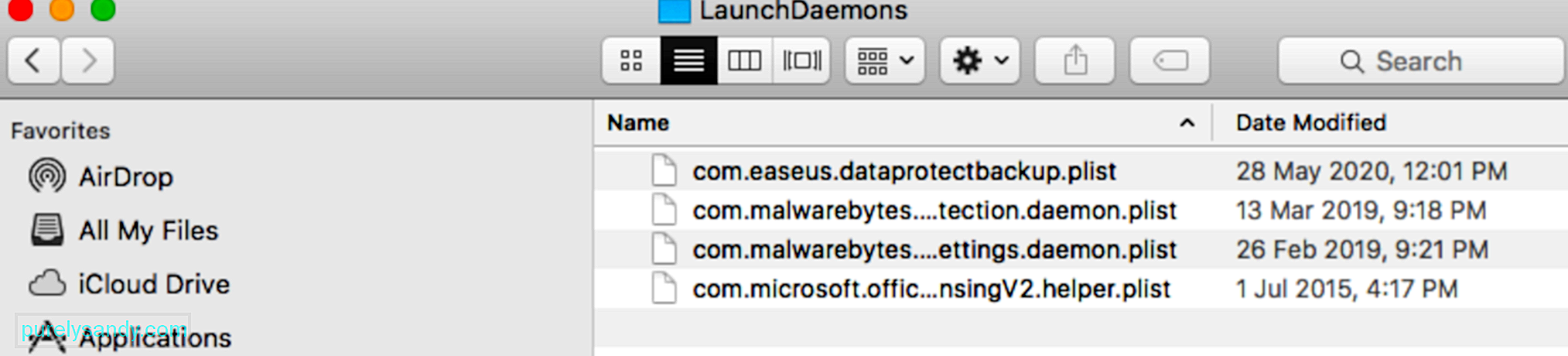

- Điều hướng đến thư mục / Library / LaunchDaemons và tìm kiếm bất kỳ tệp đáng ngờ nào. Ví dụ về các tệp đáng ngờ có liên quan đến phần mềm độc hại Silver Sparrow bao gồm “com.myppes.net -ferences.plist”, “com.kuklorest.net -ferences.plist”, “com.aoudad.net -ferences.plist” và “ com.avickUpd.plist ”. Chuyển các tệp này vào thùng rác.

3. Gỡ cài đặt bất kỳ tiện ích mở rộng trình duyệt Silver Sparrow nào, nếu có.

3. Gỡ cài đặt bất kỳ tiện ích mở rộng trình duyệt Silver Sparrow nào, nếu có.

Sau khi xóa mọi chương trình đáng ngờ, bạn cũng sẽ phải xóa phần mềm độc hại liên quan đến tệp và thư mục. Sau đây là các bước cần thực hiện:

Sau khi xóa thủ công phần mềm độc hại khỏi ổ cứng của máy tính, bạn cũng cần gỡ cài đặt mọi tiện ích mở rộng trình duyệt Kết quả Hàng đầu. Đi tới Cài đặt & gt; Các tiện ích mở rộng trên trình duyệt mà bạn đang sử dụng và xóa mọi tiện ích mở rộng mà bạn không quen thuộc. Ngoài ra, bạn có thể đặt lại trình duyệt của mình về mặc định vì điều này cũng sẽ xóa mọi tiện ích mở rộng.

Tóm tắtPhần mềm độc hại Silver Sparrow vẫn còn bí ẩn vì nó không tải thêm tải xuống ngay cả sau một thời gian dài. Điều này có nghĩa là chúng tôi không biết phần mềm độc hại được thiết kế để làm gì, khiến người dùng Mac và các chuyên gia bảo mật hoang mang về ý nghĩa của nó. Mặc dù thiếu các hoạt động độc hại, nhưng bản thân sự hiện diện của phần mềm độc hại đã gây ra mối đe dọa cho các thiết bị bị nhiễm. Do đó, nó cần được xóa ngay lập tức và tất cả các dấu vết của nó phải được xóa.

Video youtube.: Mọi thứ bạn cần biết khi máy Mac bị nhiễm phần mềm độc hại Silver Sparrow mới

08, 2025